“不被人注意的事物,非但不是什么阻碍,反而是一种线索。解决此类问题时,主要运用推理方法,一层层往回推”—— 福尔摩斯式的推理哲学,在数字世界的安全攻防中同样行之有效。在网络安全领域,当企业终端出现进程异常、文件篡改痕迹或可疑网络连接时,这些常被忽视的 “数字细节”,恰如犯罪现场的脚印与指纹,默默记录着攻击的真实轨迹。

面对数据泄露、服务中断等安全事件,企业需要像侦探一样抽丝剥茧,探寻攻击者如何突破防线?后续又进行了哪些操作?瑞星EDR(终端威胁检测与响应系统)的 “全链路追踪溯源” 功能,将推理哲学转化为技术能力——采集终端系统进程、文件、网络活动等多维度数据,通过智能分析识别异常行为,逆向追溯串联攻击链条,完整还原从初始入侵到最终目标的达成路径。

这一技术可以助力企业跳出 “单点防御”,以系统化视角挖掘威胁源头,为精准阻断攻击、构建主动防御体系提供关键支持。

一、抽茧式挖掘线索,靠AI主动御敌

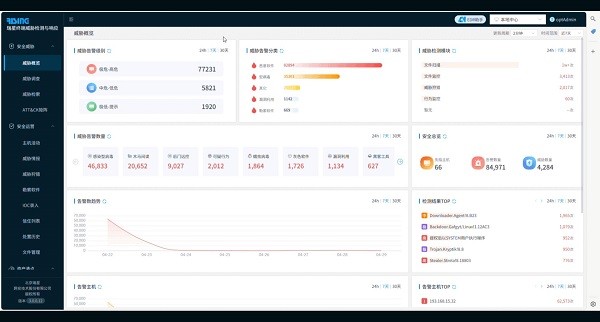

传统安全防护多在发现威胁后进行简单拦截,难以深挖威胁根源与潜在风险。瑞星EDR则通过多维度采集终端系统进程、文件等活动信息,为分析提供丰富数据。借助AI智能分析,精准识别异常行为和潜在威胁,利用可视化攻击链还原技术,直观呈现攻击过程、剖析攻击路径,实现从 “被动防御” 到 “主动狩猎” 的转变,做到标本兼治。

二、手把手教您如何使用EDR追踪溯源

1. 基于ATT&CK框架:精准锁定威胁 “真面目”

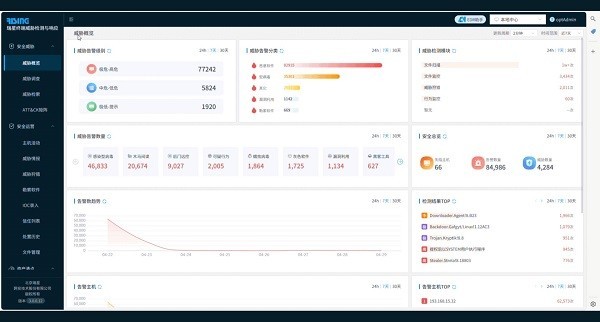

瑞星EDR基于ATT&CK框架对网内威胁精准分类。在分析中心的ATT&CK矩阵模块里,就像是打开了一本威胁 “百科全书”,您可以轻松查看攻击维度和受影响主机数,获取威胁详情,助力制定安全策略。

1)进入瑞星EDR产品主界面,找到 “安全威胁” 选项,点击 “ATT&CK 矩阵”,可看到威胁汇总及相关数据。

2)点击矩阵中的攻击类型,查看简介。点击 “事件数” 和 “影响终端数”,跳转至威胁详情页面,深入了解威胁。

2. 一键呈现攻击链条:多视角洞察攻击 “剧本”

瑞星EDR拥有神奇的自动梳理能力,能自动勾勒出从初始入侵到最终目标的完整攻击链条,让攻击者的行动路线清晰可见,同时还提供关系网、时间轴、3D可视化等多种视角,就像拥有了“透视镜”,助您从各个角度洞察攻击“剧本”。

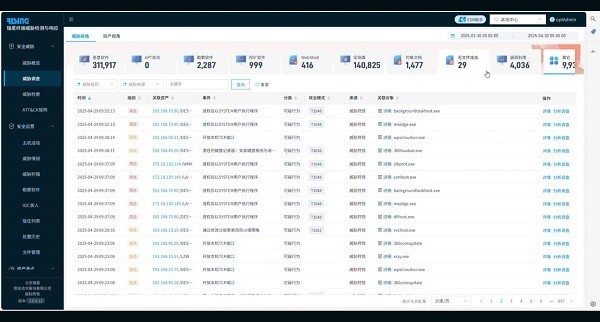

1)进入瑞星EDR产品主界面,点击“威胁调查”。在列表中找到要追踪的事件,点击“详情” 查看具体信息。

2)点击“分析调查”,对事件可视化展示。在事件节点右键选择“智能追踪”,展示全部处理链条。

3)在“智能追踪”界面,可以选择关系网、时间轴、3D三种不同的展示威胁链条形式,以满足不同溯源需求。

3. 智能溯源:自然语言交互,让威胁无处遁形

瑞星EDR集成了强大的RGPT技术,带来全新的智能溯源体验。有了它,即使您不是网络安全专家,也能轻松应对复杂的网络威胁。

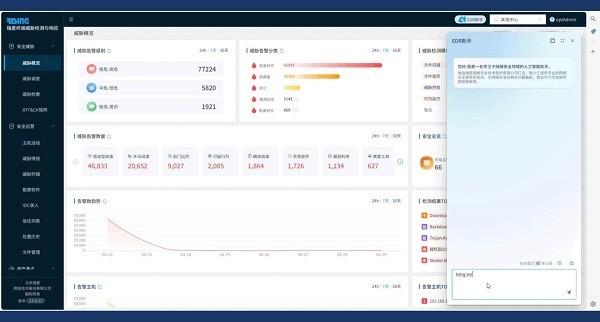

1)点击“EDR助手” 进入AI助手交互界面。

2)向AI助手发送指令,如“帮我检索最近三天的告警”,AI助手生成跳转按钮,点击获取结果。

3)若要在威胁调查中检索告警,发送 “让我在威胁调查中检索这些告警”,点击AI助手生成的跳转按钮,获取检索结果。

4)点击界面右上角“日志分析”,再点击“刷新”,AI助手对威胁事件研判,给出威胁原因、影响及防范建议。

4. 自定义威胁狩猎规则:定制专属安全策略,掌控网络安全主动权

考虑企业差异,瑞星EDR提供了高度开放的策略配置能力,让企业可以定制专属的安全策略,掌控网络安全的主动权。

1)点击“安全运营——IOC录入”,点击“新增IOC按钮”,添加MD5值、IP地址等作为判断依据,点击“确定”,系统会据此判断威胁。

标签: 新闻资讯